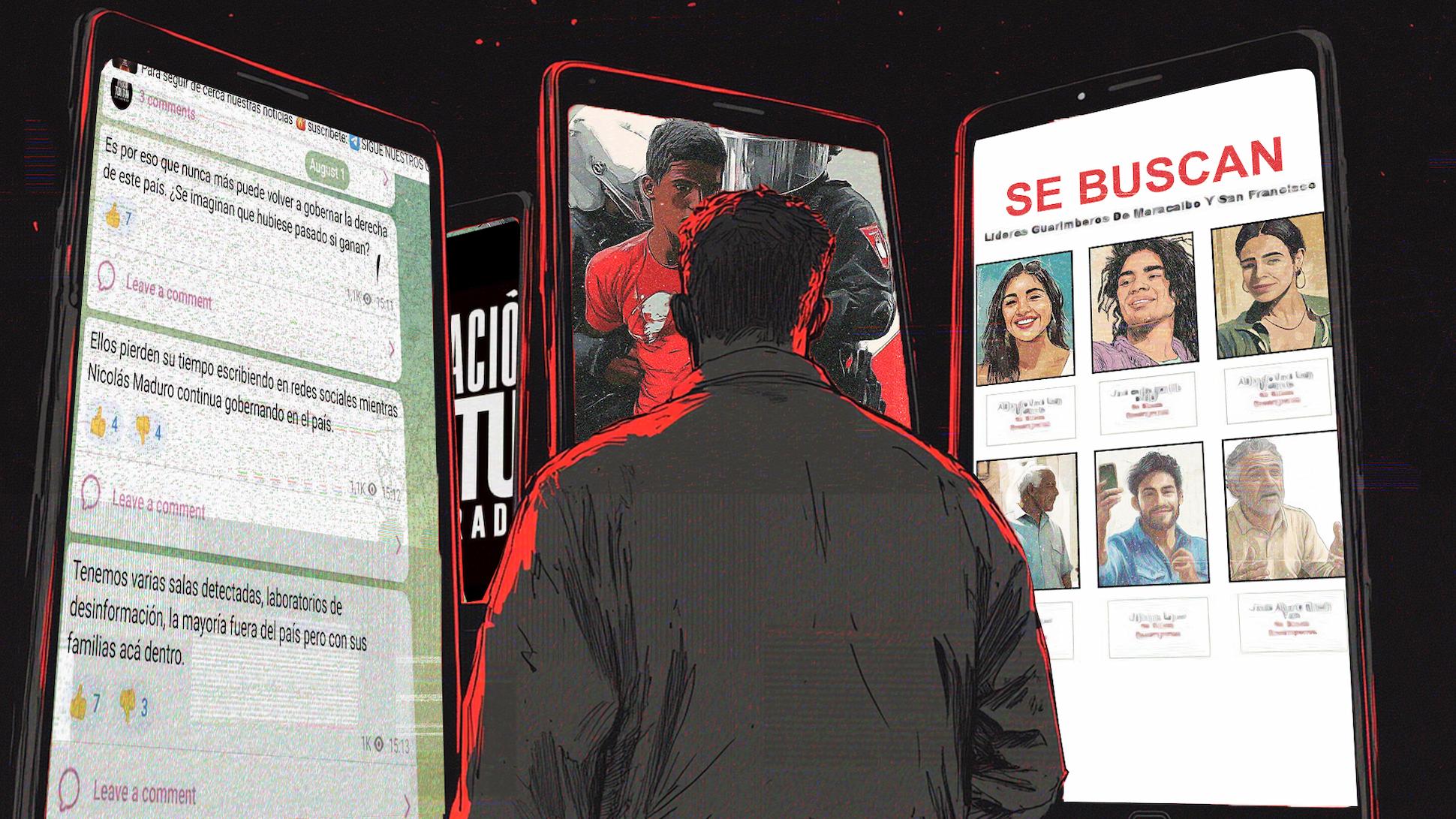

Los cuerpos represivos utilizan la redes sociales y Telegram para obtener información personal sobre quienes no simpatizan con el régimen o se atreven a burlarse del Cartel de los Soles

Nicolás Maduro ordenó el 20 de octubre crear una aplicación para que los ciudadanos reportar las 24 horas del día “todo lo que ve, todo lo que oye”. La aplicación desarrollar dentro del sistema VenApp con la participación de la Fuerza Armada Nacional Bolivariana y sus organismos de inteligencia y contrainteligencia. El Sebin y las empresas de comunicaciones también tendrán una responsabilidad importante en el análisis y procesamiento de lo que la población habla, observa y escucha.

Se trata de un sistema de delación digital que institucionaliza la vigilancia vecinal y convierte a los ciudadanos en informantes de los cuerpos de seguridad. Una práctica control social y político presente en China que borra la frontera entre vida privada y vigilancia estatal. Utiliza aplicaciones digitales y el sistema de crédito social para monitorear conductas. Maduro convierte la “defensa integral” en un pretexto más para institucionalizar la delación. Su objetivo no es la defensa nacional, sino ampliar los mecanismos de espionaje a la población.

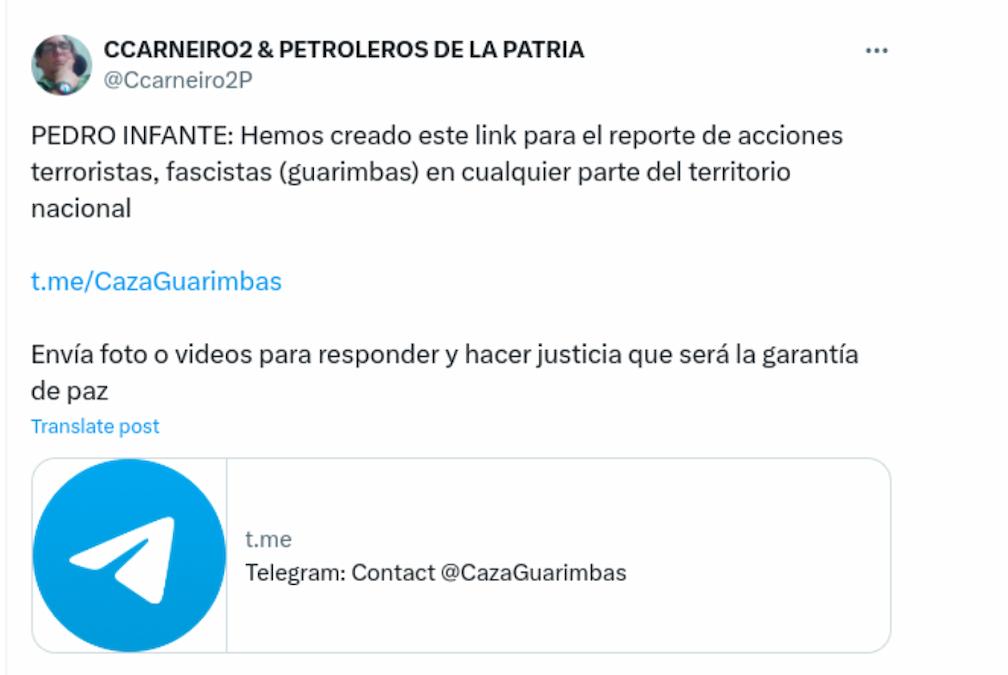

Después del 28 de julio, se intensificaron las detenciones arbitrarias, allanamientos y bloqueos de medios digitales mediante una estructura digital conocida como “Tun Tun”, que combina monitoreo de redes sociales, rastreo de opositores y campañas de hostigamiento en línea. Con asesoría de empresas chinas, se utilizan plataformas digitales y aplicaciones de mensajería para identificar, vigilar y neutralizar a los ciudadanos críticos, inconformes. El nuevo paso es convertir a las personas más vulnerables a presiones en informantes y multiplicar la vigilancia digital. La “defensa integral” que argumenta Maduro no refuerza la soberanía, sino la capacidad del régimen de vigilar, castigar y silenciar.

La nueva delación, de la ley sapo a ‘la vigilancia social’ china

Los proveedores tecnológicos chino ha suministrado al régimen sistemas de reconocimiento facial, monitoreo de redes sociales y plataformas de interceptación de comunicaciones. En una replica a la estrategia que aplica el partido comunista de China, se pretende desplazar las plataformas cifradas occidentales y sustituirlas por servicios que permiten mayor control estatal. Es la razón por la que el régimen promueve el uso de WeChat y otras apps chinas mientras acusa a WhatsApp de ser un canal de conspiración.

En las ciudades venezolanas se han instalado en espacios y edificios públicos cámaras de videovigilancia con software de reconocimiento facial siguiendo el modelo de Skynet: no solo registran imágenes, sino que cruzan datos con bases de identidad y migración.

La app anunciada por Maduro para que los ciudadanos reporten “lo que vean y oigan” se conecta con una infraestructura de rastreo de opositores en redes, bloqueos selectivos de medios y uso de algoritmos para identificar “narrativas hostiles”. Ahora convierte a la población en nodos de vigilancia que alimentan bases de datos que operan con tecnología china. A diferencia de China, que utiliza la tecnología como una herramienta de orden social, en Venezuela se combina con un aparato represivo militarizado con fines de persecución política. No se usa para seguridad ciudadana, sino para identificar y neutralizar opositores.

La vigilancia digital funciona en un entramado que combina aplicaciones móviles, monitoreo de redes sociales y tecnología importada de China para seguir de cerca a opositores, periodistas y ciudadanos comunes. Equipos especializados rastrean palabras clave, hashtags y publicaciones críticas. El software chino de análisis masivo de datos permite identificar patrones de conversación y mapear redes de contactos.

Capacidades técnicas

- Big Data: Los algoritmos procesan millones de interacciones en segundos, clasificando a los usuarios según “riesgo político”.

- Geolocalización: A través de las operadoras móviles y las propias aplicaciones, se rastrea la ubicación de los teléfonos.

- Bloqueo selectivo: Sitios web y plataformas críticas pueden ser ralentizados o bloqueados de manera quirúrgica, sin afectar otros servicios.

Voces desde la sombra

“Una noche llegaron a mi casa porque había compartido un video en WhatsApp. Me dijeron que sabían la hora exacta y con quién lo había enviado”, relata Mariana, estudiante universitaria de Caracas. Su testimonio coincide con lo documentado por organizaciones como IPYS y VeSinFiltro: el gobierno no puede leer mensajes cifrados, pero sí rastrea metadatos —hora, lugar, contactos— para reconstruir redes de comunicación.

Otro caso es el de José, periodista en Maracaibo: “Publicar en Twitter se volvió un riesgo. A los pocos minutos de criticar a un funcionario, recibí llamadas anónimas y luego un allanamiento. Me dijeron que ‘el sistema’ los había alertado”. Estos relatos muestran cómo la vigilancia digital se traduce en represión física.

La arquitectura técnica

- IMSI catchers: Dispositivos que simulan antenas de telefonía y capturan datos de los móviles cercanos. Según expertos como Andrés Azpúrua, se han usado en protestas para identificar a los asistentes.

- Reconocimiento facial: Cámaras importadas de China, integradas con software de inteligencia artificial, permiten identificar rostros en marchas o aeropuertos.

- Monitoreo de redes sociales: Plataformas de análisis masivo rastrean hashtags y palabras clave. El sistema clasifica a los usuarios según “riesgo político”.

- Aplicaciones oficiales: Bajo la excusa de trámites o “defensa integral”, recogen datos sensibles (ubicación, contactos, hábitos de uso).

Ejemplos concretos - En 2025, El Pitazo reveló que funcionarios usaron datos de geolocalización para detener a líderes comunitarios tras protestas en el interior del país.

- Artículo66 documentó cómo el gobierno promueve WeChat, aplicación china que permite un control más directo, mientras acusa a WhatsApp de ser “herramienta de conspiración”.

Investigaciones de Impacto Venezuela muestran que las operadoras estatales entregan registros de llamadas y tráfico de internet a cuerpos de seguridad sin orden judicial.

¿Se puede evadir?

- VPN y Tor: útiles para ocultar ubicación, aunque el régimen intenta bloquearlos.

- Cifrado extremo a extremo: WhatsApp y Signal protegen el contenido, pero no los metadatos.

- Higiene digital: no instalar apps oficiales, limitar la exposición en redes y usar contraseñas robustas.

Una vida bajo vigilancia

El sistema no es omnipotente, pero sí lo bastante intrusivo para generar autocensura. La combinación de testimonios y tecnología revela un patrón: la vigilancia digital no es abstracta, sino una herramienta concreta de represión política.

Cómo opera la vigilancia digital

🔹 Big Data político

- Los algoritmos procesan millones de interacciones en redes sociales en cuestión de segundos.

- El sistema no solo detecta palabras clave, sino que mapea relaciones: quién comparte con quién, qué grupos se forman, cuáles son los nodos más influyentes.

- Con esa información, los usuarios son clasificados en categorías de “riesgo político”: simpatizantes, neutrales, críticos o “enemigos”.

- Ejemplo: tras las protestas de 2019, varios activistas fueron detenidos horas después de publicar mensajes en Twitter. No fue por el contenido en sí, sino porque el sistema los identificó como “difusores de alto alcance”.

🔹 Geolocalización permanente

Cada teléfono móvil emite señales que las operadoras registran. En Venezuela, las principales compañías están bajo control estatal, lo que facilita el acceso a esos datos. Las aplicaciones oficiales —como las de trámites o las de “defensa integral”— solicitan permisos de ubicación, lo que permite rastrear movimientos en tiempo real.

En protestas, se han usado IMSI catchers (antenas falsas) para identificar a los presentes y luego cruzar esa información con redes sociales. Por ejemplo, en 2025, líderes comunitarios en el interior del país fueron detenidos después de que sus teléfonos fueran rastreados en zonas de manifestaciones, aunque no hubieran publicado nada en redes.

La vigilancia no es abstracta. Hay un sistema que clasifica, etiqueta y sigue a las personas en función de sus interacciones y su ubicación física.

Todos somos sospechosos

En la maraña de vigilancia digital venezolana, el uso de palabras como “guerra” puede activar alertas en los sistemas de monitoreo, aunque no significa automáticamente que que quien la pronunció seas culpable de nada. Los algoritmos clasifican términos sensibles y los cruzan con otros factores (frecuencia, contexto, redes de contacto, ubicación) para etiquetar a un usuario como de “riesgo político”.

Los sistemas de monitoreo suelen trabajar con palabras gatillo (ej. “guerra”, “golpe”, “protesta”, “invasión”). Estas no son pruebas de delito, sino indicadores que llaman la atención de los analistas. No es lo mismo usar “guerra” en un chiste que en un mensaje político. Los algoritmos buscan patrones: repetición, tono, relación con otros términos. Si además de usar la palabra “guerra” tu cuenta está geolocalizada en una protesta, o compartes contenido crítico, la probabilidad de ser clasificado como “sospechoso” aumenta.

Ejemplos documentados

- Tras las elecciones de 2024 y 2025, medios como El Pitazo y El Nacional reportaron que ciudadanos fueron hostigados por publicaciones en redes que contenían términos asociados a conspiración o violencia, aunque fueran opiniones personales.

- Organizaciones como Un Mundo Sin Mordaza han señalado que el objetivo no es tanto procesar judicialmente a todos, sino generar autocensura: que la gente evite palabras sensibles por miedo a ser vigilada.

¿Qué significa ser “sospechoso”?

No es automático: No te conviertes en delincuente por usar una palabra. Pero te marcan, te coloca en una categoría de “riesgo” que puede llevar a un mayor escrutinio. El efecto es que los los ciudadanos se autocensuren y eviten ciertos términos y rechacen participar en conversaciones, que la forma como se construye la opinión pública.

Estrategias de protección

- Cifrado extremo a extremo: WhatsApp y Signal protegen el contenido, aunque no los metadatos.

- Lenguaje alternativo: Muchos usuarios evitan palabras gatillo y usan eufemismos o códigos.

- VPN y Tor: Dificultan la geolocalización y el rastreo de tráfico.

Usar una palabra gatillo no te convierte en objetivo directo, pero sí activa filtros de vigilancia que, combinados con otros factores, aumentan la probabilidad de ser clasificado como “sospechoso”. El verdadero poder de estos sistemas está en el cruce de datos, no en una sola palabra.

Historia de un ciudadano marcado por una palabra

Luis, estudiante de ingeniería en Valencia, publicó en su cuenta de Twitter:

El mensaje no duró más de 15 minutos en línea. Según contó después a una ONG de derechos digitales, recibió llamadas anónimas y, a los dos días, funcionarios del Sebin lo visitaron en su casa. No lo detuvieron, pero le advirtieron que “el sistema” lo había identificado como promotor de violencia.

Cómo lo rastrearon

- Palabra gatillo: el término “guerra” está en las listas de monitoreo automático.

- Big Data: el algoritmo no solo detectó la palabra, sino que analizó la red de contactos de Luis, clasificándolo como “difusor de riesgo medio”.

- Geolocalización: su tuit fue enviado desde un campus universitario donde días antes hubo protestas. Esa coincidencia reforzó la alerta.

- Cruce de datos: al revisar su historial, encontraron que había compartido artículos críticos sobre el Cartel de los Soles.

El efecto buscado:

Luis no fue encarcelado, pero dejó de publicar en redes. “Me di cuenta de que no era libre ni para usar una palabra”, dijo. Su caso refleja el objetivo real de la vigilancia: no procesar judicialmente a todos, sino sembrar autocensura.

Claves técnicas

- Palabras gatillo como guerra, golpe, protesta, cartel son detectadas automáticamente.

- Los algoritmos cruzan contexto y ubicación, no solo el término aislado.

- El resultado es un perfil de riesgo político, que puede derivar en hostigamiento, visitas policiales o campañas de intimidación digital.

Glosario de palabras gatillo en la vigilancia digital venezolana

Política y seguridad

- Guerra / invasión / golpe → Asociadas a conspiraciones militares o desestabilización.

- Traición / traidor / enemigo interno → Usadas en contextos de disidencia, pueden activar alertas.

- Dictadura / tiranía / usurpador → Etiquetan al régimen y suelen ser rastreadas en redes.

- Cartel de los Soles / narcotráfico / corrupción militar → Altamente sensibles, pues vinculan a la cúpula castrense.

Protesta y movilización

- Marcha / protesta / guarimba / paro → Palabras ligadas a organización de manifestaciones.

- Convocatoria / concentración / plantón → Indicadores de acción colectiva.

- Libertad / democracia / elecciones libres → Aunque genéricas, en contextos críticos se marcan como opositoras.

Seguridad digital

- VPN / Tor / Signal → Referencias a herramientas de evasión de vigilancia.

- Cifrado / hackeo / filtración → Asociadas a intentos de proteger o exponer información.

Cómo se usan estas palabras en el monitoreo

- Algoritmos de Big Data: no analizan solo la palabra aislada, sino su frecuencia, contexto y conexiones.

- Cruce con geolocalización: si alguien escribe “protesta” cerca de una plaza donde hay disturbios, el riesgo de ser marcado aumenta.

- Clasificación de usuarios: se generan perfiles de “riesgo político” que luego pueden ser usados para hostigamiento o detenciones.

Estrategias ciudadanas

- Lenguaje alternativo: muchos usuarios sustituyen palabras gatillo por eufemismos o códigos (“reunión” en vez de “protesta”).

- Canales cifrados: usar apps con cifrado extremo a extremo reduce la exposición, aunque no elimina el rastreo de metadatos.

- Autocontrol digital: pensar en la trazabilidad de cada mensaje antes de publicarlo.